Hostwinds 博客

寻找结果为:

反向DNS查找:这是什么?它是如何工作的?

通过: Hostwinds Team / 二月 8, 2024

什么是反向DNS?

反向DNS(RDN)是一个域名系统,它使用IP地址查找域名。顾名思义,这与 向前DNS查询,使用域名定位IP地址。

反向DNS的目的是什么?

反向DNS有助于验证服务器的身份。它本质上是一种安全措施,用于确认试图连接到服务器的域的合法性。RDN查找最常见的是电子邮件服务器来验证消息源和过滤垃圾邮件。

RDN也可以用于记录和分析数据。通过返回人类可读的域名,人们可以更好地了解其传入连接的来源,并确定潜在的流量模式或异常。

反向DNS如何工作?

在典型的DNS查询中,人们通常通常通过浏览器触发该过程。但是,使用RDNS查询,该启动通常是由服务器,网络设备或自动化系统的背景出现的。

在反向DNS查询期间,解析器专门寻找PTR(指针)记录。该记录存储了将IPv4或IPv6地址与其相应主机域链接的DNS条目。

IP地址以相反的方式存储,并取决于IP版本,并附上" .in-addr.Arpa"(用于IPv4)或" .IP6.ARPA"(用于IPv6)。例如,PTR记录将在IP地址104.168.205.10中存储一个域,为10.205.168.104.in-addr.arpa。

这是反向DNS查询的基本步骤:

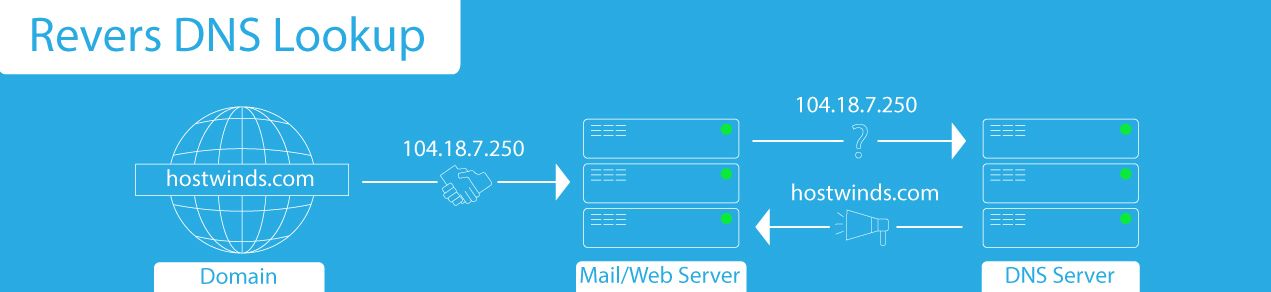

1.服务器启动查询

服务器,例如邮件服务器或 网络服务器,收到从客户端连接的请求(例如一个域)。服务器希望验证客户端的身份,因此它通过将客户端的IP地址发送到DNS解析器来启动反向DNS查找。

2.解析器检查缓存或转发查询

解析器检查与IP地址关联的域的缓存。如果找不到,它将查询转发到权威DNS服务器。否则,解析器会回复服务器。

3. PTR记录查找

权威DNS找到了包含IP地址查询IP地址的PTR记录。如果记录存在,则在PTR记录中找到的域名将发送到解析器。

如果不存在PTR记录,则权威服务器会以" nxdomain"(不存在域)错误代码做出响应。

4.解析器响应初始查询

如果存在PTR记录,则解析器将域名发送到启动查询的服务器。

如果不存在PTR记录,则解析器通常会将错误代码信息转发到请求服务器。

5.服务器采取行动

请求服务器验证域名与客户端IP地址的关联,通常使用正向确认的反向DNS(FCRDN)。

执行您自己的RDN查找

虽然通常在服务器的后端上处理反向DNS查找,但有几种方法可以执行自己的反向DNS查找:

视窗

Windows命令Shell可用于使用NSlookup命令执行RDN查找。这是该命令的外观:

nslookup [ip address goes here]的Linux

Linux命令提示符可以使用" DIG"命令和" -x"标志执行RDN查找。该命令看起来像这样:

dig -x [ip address goes here]在线工具

还有许多用于反向DNS查找的在线工具。其中一些最著名的:

您需要反向DNS吗?

与前向DNS不同,具有反向DNS并不是网络托管的严格要求。

但是,强烈建议域能够进行RDN查找。这样做可以使域名建立在线信任和信誉,同时还可以帮助防止电子邮件欺骗并改善电子邮件交付性。

总体而言,允许您的域接受RDN查找(将PTR记录添加到您的IP地址)并将其配置为执行自己的反向查询,从而使Internet成为更安全的地方。

撰写者 Hostwinds Team / 二月 8, 2024