Hostwinds 教程

寻找结果为:

目录

将TLS更新到1.2最低

由于最近由大多数主要互联网浏览器进行的更改,他们正在支持TLS的支持,以不再覆盖1.0或1.1。 本指南将向您展示如何更新WHM以允许TLS版本1.2或1.3,以便您的网站继续显示安全性。

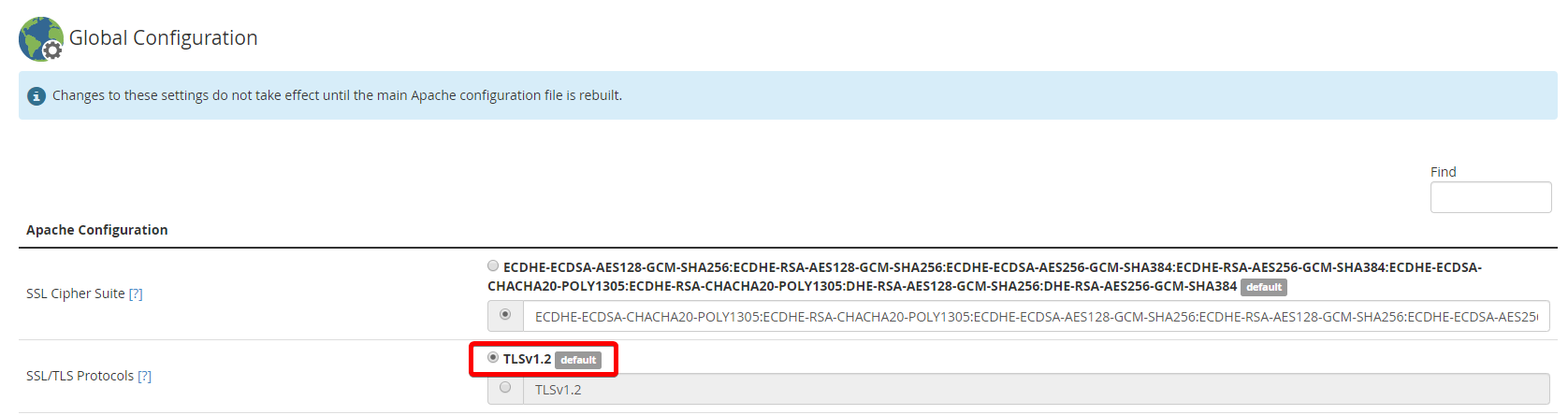

WHM –更新TLS Apache

使用Apache将TLS更新为1.2。 您将首先登录您的WHM服务器并转到 服务配置> Apache配置>全局配置。 接下来在SSL / TLS协议中,只需选择TLS 1.2 [默认]

为WHM Apache全局配置更新TLS

但是,如果您需要继续支持TLS 1.1,则需要添加以下行,然后在上面的菜单中选择其他选项。

All -SSLv2 -SSLv3 -TLSv1

这将支持除上述的所有TLS,都被排除在外。 要完成这些更改,请滚动到底部,然后保存,然后重新启动Web服务器。

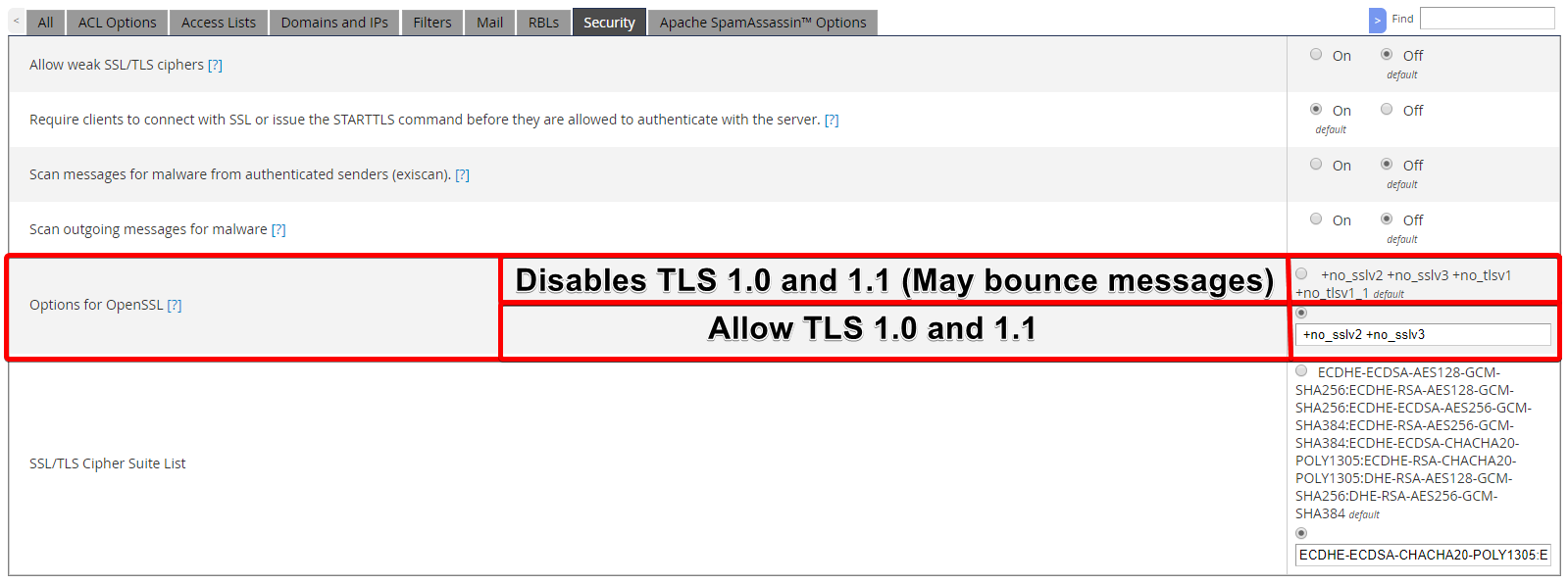

WHM – Exim邮件服务器

您也可以确保在邮件服务器中拥有正确的TLS设置。 然而,重要的是要知道电子邮件倾向于更慢地更新,所以并非所有服务器都会立即更新他们的TL。 因此,可以最好地保留一些较旧的协议,就像用较旧协议发送消息一样,它可能被您或您发送谁拒绝。 去 服务配置> Exim Configuration Manager>安全性> OpenSSL的选项

更新TLS Exim SSL配置设置

我建议保持服务器接受TLS 1.0和1.1,因为可能是一些继续使用这些时间的其他人。

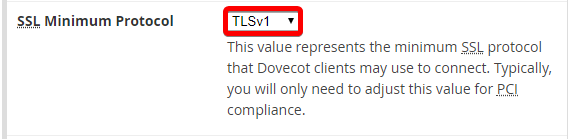

WHM –鸽舍

您还可以更新必须激活的最小TL,以从服务器拔出邮件。 要设置这个,请转到 服务配置> MailServer配置> SSL最小协议。

更新TLS Dovecot SSL最低协议

然后选择要允许的最小值。 请记住,无处不通,所以将立即更新,因此设置更高可能导致连接问题。 因此,如果更改它并且由于TLS版本而发生问题,则可能需要将其设置为较低的值。 或确保它们与适当的TLS连接到Dovecot。

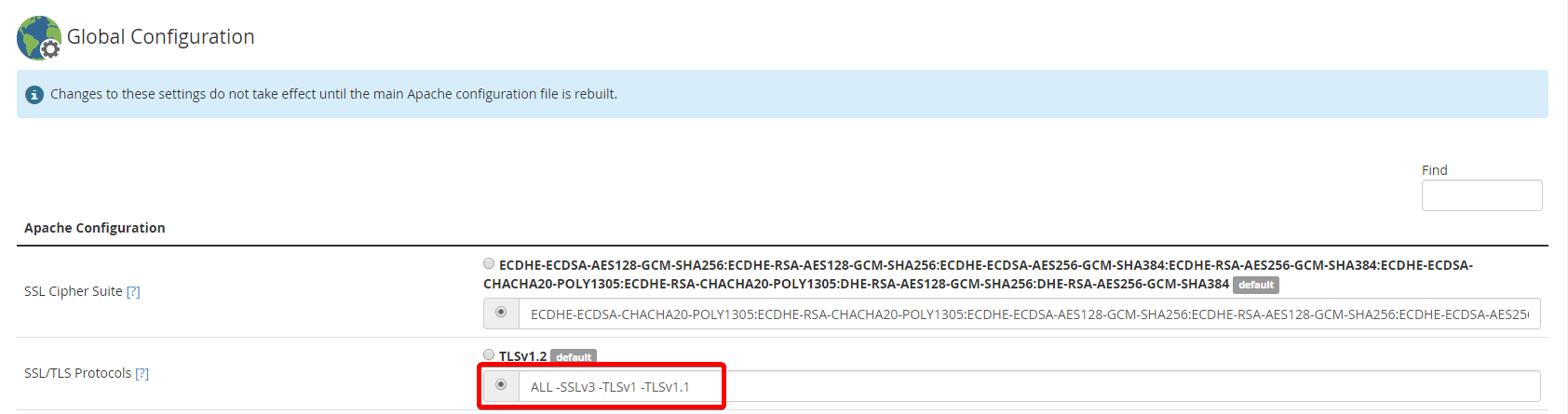

WHM – LiteSpeed

Lite Speed可以将TLS更新为1.3至WHM,因此如果使用Lite Speed WebServer,则会选择底部选项,然后输入以下代码。

将LiteSpeed Server的TLS更新到1.2和1.3

ALL -SSLv3 -TLSv1 -TLSv1.1

这将允许所有可用的TLS连接除以排除的所有功能,这将包括TLS 1.3。 接下来,滚动到页面底部并保存; 然后重新启动Web服务器。

更新Apache的TLS

如果您没有面板或只是想直接更新Apache服务器,则还可以编辑SSL.conf文件。 在进行任何重大更改之前,请备份您的文件。 您会编辑SSLProtocol行:

SSLProtocol -all +TLSv1.2 +TLSv1.3

此更新您的Apache Server仅使用TLSv1.2和TLSv1.3。 保存更改,然后重新启动Apache服务器。

为Nginx更新TLS

要更新NGINX Web服务器的TLS,请打开nginx。 conf文件。 在进行任何重大更改之前,请备份您的文件。 接下来,我们将编辑SSL_PRotocols行,所以它看起来像下面的那样:

ssl_protocols TLSv1.2 TLSv1.3

这会禁用TLS 1.0和1.1,但更新TLS使用1.2和1.3。 然后重新启动nginx。

撰写者 Gregory Gilbert / 三行 23, 2020